교묘한 Google 피싱 사기 주의하세요

피싱 사기꾼들이 이제 구글로 위장하여 "[email protected]"처럼 보이는 주소에서 긴급 이메일을 보내고 있으며, 수신인의 구글 계정에 대해 "법 집행 기관"으로부터의 소환장이 있다고 주장합니다. *Bleeping Computer*에 따르면, 이 사기꾼들은 구글의 "Sites" 플랫폼을 사용해 설득력 있는 피싱 이메일과 웹사이트를 만들어 사용자를 겁주어 로그인 정보를 넘기게 합니다.

이메일 인증 전문가인 EasyDMARC에 따르면, 이 사기 이메일은 구글의 DomainKeys Identified Mail (DKIM) 검사를 우회합니다. 어떻게? 구글의 자체 도구를 교묘히 사용합니다. 사기꾼들은 가짜 앱의 이름을 전체 이메일 텍스트로 지정하고, 구글이 이를 시스템에서 자동으로 보내게 하여 정당한 것처럼 보이게 합니다.

Gmail Security Communications 대변인 Ross Richendrfer는 구글의 대응을 공유했습니다: “우리는 이 위협 행위자로부터의 표적 공격을 인지하고 있으며, 이 남용 경로를 차단하기 위한 보호 조치를 배포했습니다. 그동안 우리는 사용자들이 2단계 인증과 패스키를 채택하여 이러한 피싱 캠페인에 대한 강력한 보호를 받을 것을 권장합니다.”

관련

- 패스키: 비밀번호 없는 로그인에 관한 모든 소식과 업데이트

관련

- YouTube, 크리에이터들에게 AI로 생성된 CEO 비디오가 피싱 사기에 사용되고 있다고 경고

- 이제 Gmail에도 파란색 인증 체크마크 아이콘이 추가됨

이 사기 이메일이 사용자의 Gmail로 전달되면, DKIM이 원본 메시지와 헤더만 확인하기 때문에 서명된 상태로 유효해 보입니다. 지난달 PayPal 사용자를 대상으로 한 동일한 DKIM 릴레이 트릭이 사용되었습니다. 피싱 이메일은 피해자를 accounts.google.com이 아닌 sites.google.com의 겉보기에 공식적인 지원 페이지로 유도하며, 사용자가 차이를 눈치채지 못할 것을 노립니다.

Ethereum Name Service의 개발자 Nick Johnson은 이 구글 피싱 사기에 피해를 입었습니다. 그는 이를 구글 OAuth 애플리케이션의 오용으로 보고했지만, 처음에는 구글이 "의도된 대로 작동"한다고 일축했습니다. 그러나 재검토 후, 구글은 이제 이 문제를 해결하고 있습니다.

업데이트, 4월 21일: 구글의 성명 추가.

관련 기사

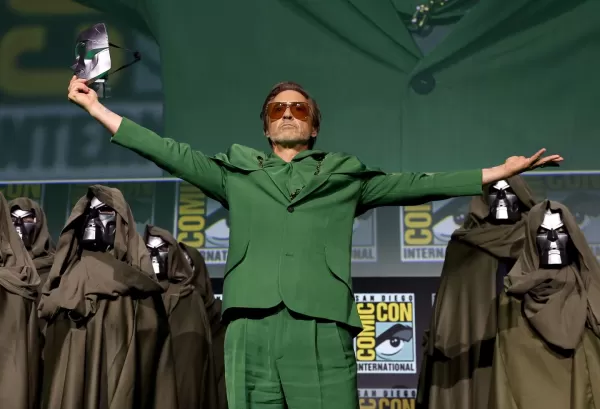

마블, 차기 어벤져스 영화 2편 연기, 6단계 개봉 일정 조정

마블 스튜디오는 다가오는 어벤져스 시리즈에 대한 중요한 일정 변경을 발표했습니다. 업계 전문지 할리우드 리포터에 따르면 어벤져스: 둠스데이가 당초 예정되었던 2026년 5월 1일 개봉 대신 2026년 12월 18일에 개봉할 예정이라고 밝혔습니다. 속편인 어벤져스: 시크릿 워즈는 2027년 5월 7일에서 2027년 12월 17일로 변경됩니다.스튜디오는 두 블

마블, 차기 어벤져스 영화 2편 연기, 6단계 개봉 일정 조정

마블 스튜디오는 다가오는 어벤져스 시리즈에 대한 중요한 일정 변경을 발표했습니다. 업계 전문지 할리우드 리포터에 따르면 어벤져스: 둠스데이가 당초 예정되었던 2026년 5월 1일 개봉 대신 2026년 12월 18일에 개봉할 예정이라고 밝혔습니다. 속편인 어벤져스: 시크릿 워즈는 2027년 5월 7일에서 2027년 12월 17일로 변경됩니다.스튜디오는 두 블

애플의 크레이그 페더리기, AI 기반 시리의 초기 단계에 심각한 결함이 있었다고 인정하다

Apple 경영진이 Siri 업그레이드 지연에 대해 설명합니다.Apple은 당초 WWDC 2024에서 개인화된 문맥 인식 및 앱 자동화 기능을 포함한 중요한 Siri 개선 사항을 약속했습니다. 하지만 최근 이러한 기능의 제공이 지연되고 있음을 확인했습니다. 크레이그 페데리기(소프트웨어 엔지니어링) 수석 부사장과 그렉 조스위악(월드와이드 마케팅) 수석 부

애플의 크레이그 페더리기, AI 기반 시리의 초기 단계에 심각한 결함이 있었다고 인정하다

Apple 경영진이 Siri 업그레이드 지연에 대해 설명합니다.Apple은 당초 WWDC 2024에서 개인화된 문맥 인식 및 앱 자동화 기능을 포함한 중요한 Siri 개선 사항을 약속했습니다. 하지만 최근 이러한 기능의 제공이 지연되고 있음을 확인했습니다. 크레이그 페데리기(소프트웨어 엔지니어링) 수석 부사장과 그렉 조스위악(월드와이드 마케팅) 수석 부

페블, 법적 분쟁 끝에 원래 브랜드 이름을 되찾다

페블의 귀환: 이름과 모든 것사랑받는 스마트워치 브랜드가 단순한 복귀가 아니라 상징적인 이름을 되찾았으니 페블 애호가들은 기뻐할 만합니다. "우리는 페블 상표를 성공적으로 되찾았으며, 솔직히 이 일이 얼마나 순조롭게 진행되었는지 놀랐습니다."라고 Core Devices의 CEO인 Eric Migicovsky는 회사 블로그 업데이트에서 밝혔습니다. 이에 따라

의견 (1)

0/200

페블, 법적 분쟁 끝에 원래 브랜드 이름을 되찾다

페블의 귀환: 이름과 모든 것사랑받는 스마트워치 브랜드가 단순한 복귀가 아니라 상징적인 이름을 되찾았으니 페블 애호가들은 기뻐할 만합니다. "우리는 페블 상표를 성공적으로 되찾았으며, 솔직히 이 일이 얼마나 순조롭게 진행되었는지 놀랐습니다."라고 Core Devices의 CEO인 Eric Migicovsky는 회사 블로그 업데이트에서 밝혔습니다. 이에 따라

의견 (1)

0/200

![JackHernández]() JackHernández

JackHernández

2025년 7월 31일 오전 10시 42분 5초 GMT+09:00

2025년 7월 31일 오전 10시 42분 5초 GMT+09:00

This scam sounds wild! 😱 Fake Google emails pretending to be law enforcement? That's next-level sneaky. Gotta double-check every email now, ugh.

0

0

피싱 사기꾼들이 이제 구글로 위장하여 "[email protected]"처럼 보이는 주소에서 긴급 이메일을 보내고 있으며, 수신인의 구글 계정에 대해 "법 집행 기관"으로부터의 소환장이 있다고 주장합니다. *Bleeping Computer*에 따르면, 이 사기꾼들은 구글의 "Sites" 플랫폼을 사용해 설득력 있는 피싱 이메일과 웹사이트를 만들어 사용자를 겁주어 로그인 정보를 넘기게 합니다.

이메일 인증 전문가인 EasyDMARC에 따르면, 이 사기 이메일은 구글의 DomainKeys Identified Mail (DKIM) 검사를 우회합니다. 어떻게? 구글의 자체 도구를 교묘히 사용합니다. 사기꾼들은 가짜 앱의 이름을 전체 이메일 텍스트로 지정하고, 구글이 이를 시스템에서 자동으로 보내게 하여 정당한 것처럼 보이게 합니다.

Gmail Security Communications 대변인 Ross Richendrfer는 구글의 대응을 공유했습니다: “우리는 이 위협 행위자로부터의 표적 공격을 인지하고 있으며, 이 남용 경로를 차단하기 위한 보호 조치를 배포했습니다. 그동안 우리는 사용자들이 2단계 인증과 패스키를 채택하여 이러한 피싱 캠페인에 대한 강력한 보호를 받을 것을 권장합니다.”

관련

- 패스키: 비밀번호 없는 로그인에 관한 모든 소식과 업데이트

관련

- YouTube, 크리에이터들에게 AI로 생성된 CEO 비디오가 피싱 사기에 사용되고 있다고 경고

- 이제 Gmail에도 파란색 인증 체크마크 아이콘이 추가됨

이 사기 이메일이 사용자의 Gmail로 전달되면, DKIM이 원본 메시지와 헤더만 확인하기 때문에 서명된 상태로 유효해 보입니다. 지난달 PayPal 사용자를 대상으로 한 동일한 DKIM 릴레이 트릭이 사용되었습니다. 피싱 이메일은 피해자를 accounts.google.com이 아닌 sites.google.com의 겉보기에 공식적인 지원 페이지로 유도하며, 사용자가 차이를 눈치채지 못할 것을 노립니다.

Ethereum Name Service의 개발자 Nick Johnson은 이 구글 피싱 사기에 피해를 입었습니다. 그는 이를 구글 OAuth 애플리케이션의 오용으로 보고했지만, 처음에는 구글이 "의도된 대로 작동"한다고 일축했습니다. 그러나 재검토 후, 구글은 이제 이 문제를 해결하고 있습니다.

업데이트, 4월 21일: 구글의 성명 추가.

마블, 차기 어벤져스 영화 2편 연기, 6단계 개봉 일정 조정

마블 스튜디오는 다가오는 어벤져스 시리즈에 대한 중요한 일정 변경을 발표했습니다. 업계 전문지 할리우드 리포터에 따르면 어벤져스: 둠스데이가 당초 예정되었던 2026년 5월 1일 개봉 대신 2026년 12월 18일에 개봉할 예정이라고 밝혔습니다. 속편인 어벤져스: 시크릿 워즈는 2027년 5월 7일에서 2027년 12월 17일로 변경됩니다.스튜디오는 두 블

마블, 차기 어벤져스 영화 2편 연기, 6단계 개봉 일정 조정

마블 스튜디오는 다가오는 어벤져스 시리즈에 대한 중요한 일정 변경을 발표했습니다. 업계 전문지 할리우드 리포터에 따르면 어벤져스: 둠스데이가 당초 예정되었던 2026년 5월 1일 개봉 대신 2026년 12월 18일에 개봉할 예정이라고 밝혔습니다. 속편인 어벤져스: 시크릿 워즈는 2027년 5월 7일에서 2027년 12월 17일로 변경됩니다.스튜디오는 두 블

애플의 크레이그 페더리기, AI 기반 시리의 초기 단계에 심각한 결함이 있었다고 인정하다

Apple 경영진이 Siri 업그레이드 지연에 대해 설명합니다.Apple은 당초 WWDC 2024에서 개인화된 문맥 인식 및 앱 자동화 기능을 포함한 중요한 Siri 개선 사항을 약속했습니다. 하지만 최근 이러한 기능의 제공이 지연되고 있음을 확인했습니다. 크레이그 페데리기(소프트웨어 엔지니어링) 수석 부사장과 그렉 조스위악(월드와이드 마케팅) 수석 부

애플의 크레이그 페더리기, AI 기반 시리의 초기 단계에 심각한 결함이 있었다고 인정하다

Apple 경영진이 Siri 업그레이드 지연에 대해 설명합니다.Apple은 당초 WWDC 2024에서 개인화된 문맥 인식 및 앱 자동화 기능을 포함한 중요한 Siri 개선 사항을 약속했습니다. 하지만 최근 이러한 기능의 제공이 지연되고 있음을 확인했습니다. 크레이그 페데리기(소프트웨어 엔지니어링) 수석 부사장과 그렉 조스위악(월드와이드 마케팅) 수석 부

페블, 법적 분쟁 끝에 원래 브랜드 이름을 되찾다

페블의 귀환: 이름과 모든 것사랑받는 스마트워치 브랜드가 단순한 복귀가 아니라 상징적인 이름을 되찾았으니 페블 애호가들은 기뻐할 만합니다. "우리는 페블 상표를 성공적으로 되찾았으며, 솔직히 이 일이 얼마나 순조롭게 진행되었는지 놀랐습니다."라고 Core Devices의 CEO인 Eric Migicovsky는 회사 블로그 업데이트에서 밝혔습니다. 이에 따라

페블, 법적 분쟁 끝에 원래 브랜드 이름을 되찾다

페블의 귀환: 이름과 모든 것사랑받는 스마트워치 브랜드가 단순한 복귀가 아니라 상징적인 이름을 되찾았으니 페블 애호가들은 기뻐할 만합니다. "우리는 페블 상표를 성공적으로 되찾았으며, 솔직히 이 일이 얼마나 순조롭게 진행되었는지 놀랐습니다."라고 Core Devices의 CEO인 Eric Migicovsky는 회사 블로그 업데이트에서 밝혔습니다. 이에 따라

2025년 7월 31일 오전 10시 42분 5초 GMT+09:00

2025년 7월 31일 오전 10시 42분 5초 GMT+09:00

This scam sounds wild! 😱 Fake Google emails pretending to be law enforcement? That's next-level sneaky. Gotta double-check every email now, ugh.

0

0