Wie KI die Cybersicherheit im Jahr 2025 transformieren und Cyberkriminalität beenden

Die Cybersicherheitslandschaft im Jahr 2024 wurde von schweren Ransomware-Angriffen, KI-gesteuerter sozialer Manipulation und staatlich geförderten Cyberoperationen erschüttert, die Schäden in Milliardenhöhe verursachten. Mit dem Eintritt in das Jahr 2025 bereitet die Mischung aus KI-Fortschritten, geopolitischen Spannungen und immer komplexeren Angriffsflächen die Bühne für eine noch anspruchsvollere Cybersicherheitsumgebung.

Sicherheitsexperten bereiten sich auf das bisher schwierigste Jahr in der Cyberabwehr vor, da Angreifer fortschrittlichere Werkzeuge und Taktiken einsetzen. Basierend auf aktuellen Bedrohungsanalysen und neuen Angriffstrends sind hier fünf zentrale Cybersicherheitsprognosen, die 2025 prägen werden:

Ransomware entwickelt sich zu Datenzerstörung und -manipulation

Ransomware beschränkt sich nicht mehr nur darauf, Daten gegen Lösegeld zu halten; sie wird zu einem Werkzeug für weitreichende Störungen. Diese Angriffe sind ein fester Bestandteil der Bedrohungswelt, wobei Organisationen Millionen ausgeben, um wieder Zugriff auf ihre verschlüsselten Daten zu erhalten. Doch das Spiel ändert sich. Im Jahr 2025 wird erwartet, dass Ransomware-Banden über bloße Verschlüsselung und Diebstahl hinausgehen und die Integrität kritischer Daten selbst gefährden.

Stellen Sie sich Szenarien vor, in denen Angreifer Krankenakten in Krankenhäusern korrumpieren oder Finanzdaten in Banken manipulieren. Die Folgen könnten weit über finanzielle Verluste hinausgehen, Leben gefährden und das Vertrauen in Institutionen untergraben. Dick O'Brien vom Symantec Threat Hunter Team von Broadcom bemerkt: „Die Ransomware-Nutzlasten selbst haben sich nicht stark verändert. Wir haben einige kleinere Anpassungen und Verbesserungen gesehen. Allerdings gab es echte Innovationen in der Ransomware-Angriffskette. Ein durchschnittlicher, erfolgreicher Ransomware-Angriff ist ein komplexer, mehrstufiger Prozess, der eine Vielzahl von Werkzeugen und erhebliche manuelle Arbeit der Angreifer erfordert.“

O'Brien weist darauf hin, dass die Veränderung durch sich entwickelnde Werkzeuge und Taktiken angetrieben wird. „Der Haupttrend war die Abkehr von Malware. Die meisten Werkzeuge, die Angreifer heute verwenden, sind legitime Software. In vielen Angriffen ist die einzige Malware, die wir sehen, die Ransomware selbst, die erst im letzten Moment eingeführt und ausgeführt wird.“

Jüngste Studien der Cybersecurity and Infrastructure Security Agency (CISA) unterstreichen die wachsende Raffinesse der Ransomware-Betreiber, die nun KI und Automatisierung nutzen, um schnellere, gezieltere Angriffe auszuführen.

Was Organisationen tun können

- Fortgeschrittene Backup- und Disaster-Recovery-Strategien implementieren.

- Datenintegritätsprüfungen priorisieren, um Manipulationen zu erkennen.

- In Endpunkt-Erkennungs- und Reaktionswerkzeuge (EDR) investieren, um Bedrohungen schnell zu identifizieren und zu isolieren.

KI-gestützte Angriffe werden menschliche Abwehrmechanismen übertreffen

KI transformiert Industrien, und Cyberkriminalität ist keine Ausnahme. Im Jahr 2025 werden Angreifer KI nutzen, um hochgezielte Phishing-Kampagnen zu starten, fortschrittliche Malware zu entwickeln und Systemlücken in atemberaubendem Tempo zu identifizieren. Diese KI-gesteuerten Angriffe werden selbst die ausgeklügeltsten Cybersicherheitsteams auf die Probe stellen, da das schiere Volumen und die Komplexität der Bedrohungen die Möglichkeiten manueller Abwehrmechanismen übersteigen.

Ein Paradebeispiel ist die Nutzung generativer KI zur Erstellung von Deepfake-Audio und -Video, die Identitätsverifizierungssysteme täuschen oder Fehlinformationen verbreiten können. Im letzten Jahr zeigten mehrere prominente Fälle, wie überzeugend Deepfake-Technologie sein kann, was auf ihr Missbrauchspotenzial bei Cyberangriffen hinweist.

Alex Cox vom Informationssicherheitsteam von LastPass kommentiert: „Die Cyberkriminellen-Community ist opportunistisch und unternehmerisch und übernimmt schnell neue Technologien. Die Nutzung von Deepfakes, künstlicher Intelligenz und großen Sprachmodellen (LLMs) ist der nächste Schritt in dieser Entwicklung. Angreifer zielen darauf ab, in den Anfangsphasen des Angriffs durch soziale Manipulation Vertrauen zu den Opfern aufzubauen, oft indem sie Entscheidungsträger innerhalb der Zielorganisation imitieren.“

Die Gefahr von KI-gestützten Angriffen liegt in ihrer Skalierbarkeit. Ein Angreifer kann eine KI programmieren, um in Minuten schwache Passwörter in Tausenden von Konten zu knacken oder ein gesamtes Unternehmensnetzwerk viel schneller nach Schwachstellen zu durchsuchen, als es ein Mensch könnte.

Was Organisationen tun können

- KI-gestützte Abwehrwerkzeuge für Echtzeit-Netzwerküberwachung einsetzen.

- Mitarbeiter schulen, um ausgeklügelte, KI-generierte Phishing-Versuche zu erkennen.

- Mit Branchenpartnern zusammenarbeiten, um Informationen über neue KI-gestützte Bedrohungen auszutauschen.

Das Katz-und-Maus-Spiel der Cybersicherheit tritt in eine neue, beschleunigte Phase ein, in der KI das primäre Werkzeug für Angreifer und Verteidiger ist.

Kritische Infrastruktur wird ein Hauptziel sein

Im Jahr 2024 machten Angriffe auf kritische Infrastruktur Schlagzeilen, von europäischen Stromnetzen bis hin zu US-Wassersystemen. Dieser Trend wird sich 2025 voraussichtlich verstärken, wobei Nationalstaaten und Cyberkriminelle darauf abzielen, die Systeme zu stören, auf die Gesellschaften am meisten angewiesen sind. Diese Angriffe zielen darauf ab, mit minimalem Aufwand maximales Chaos zu verursachen und werden zunehmend als Waffen in geopolitischen Konflikten eingesetzt.

Die Verwundbarkeit kritischer Infrastruktur wird durch veraltete Systeme und fragmentierte Sicherheitsprotokolle verschärft. Viele Stromnetze sind beispielsweise immer noch auf veraltete Technologien angewiesen, die nicht darauf ausgelegt sind, moderne Cyberangriffe abzuwehren. Die zunehmende Vernetzung von Betriebstechnologie (OT) und Informationstechnologie (IT) eröffnet ebenfalls neue Schwachstellen.

Ian Bramson, Vizepräsident für globale industrielle Cybersicherheit bei Black & Veatch, warnt: „Viele Wasserunternehmen und Versorgungsunternehmen fehlen die Grundlagen in ihren industriellen Cyberprogrammen. Sie haben keine Sichtbarkeit in ihre OT-Netzwerke oder die Kontrolle, die benötigt wird, um Angriffe zu verhindern, zu erkennen oder darauf zu reagieren.“

Bramson betont die Notwendigkeit, industrielle Cyberangriffe als Sicherheitsproblem zu behandeln. „Virtuelle Angriffe auf diese Systeme können erhebliche physische Auswirkungen in der realen Welt haben. Cyber als Sicherheitsproblem zu betrachten, erzwingt Maßnahmen und priorisiert Ressourcen. Alle Versorgungsunternehmen nehmen Sicherheit ernst, und dies auf Cyber auszuweiten, gibt ihm die nötige Priorität. Es geht um das öffentliche Wohl und die Sicherheit der Mitarbeiter, was OT für Wasserwerke missionskritisch macht.“

Was Organisationen tun können

- Mit Regierungsbehörden wie CISA zusammenarbeiten, um Schwachstellen zu identifizieren und zu beheben.

- OT- und IT-Netzwerke segmentieren, um die Auswirkungen von Sicherheitsverletzungen zu begrenzen.

- In kontinuierliche Überwachung und Echtzeit-Bedrohungserkennung für kritische Systeme investieren.

Der Schutz kritischer Infrastruktur ist nicht nur eine Frage der Cybersicherheit – es ist eine Angelegenheit der nationalen Sicherheit.

Lieferkettenangriffe werden eskalieren

Die vernetzte Natur des globalen Geschäfts hat einen Nährboden für Lieferkettenangriffe geschaffen. Diese Angriffe nutzen Schwachstellen bei Drittanbietern aus, um über einen einzigen Einstiegspunkt mehrere Organisationen zu infiltrieren. Im Jahr 2025 prognostizieren Experten, dass diese Angriffe häufiger und raffinierter werden.

Der SolarWinds-Cyberangriff ist ein markantes Beispiel, das Tausende von Organisationen durch die Kompromittierung eines weit verbreiteten Softwareanbieters gefährdete. Ähnlich zeigte der Kaseya-Ransomware-Angriff, wie kleine Anbieter als Zugangstore zu größeren Unternehmen dienen können. Lieferkettenangriffe sind besonders heimtückisch, weil sie vertrauensvolle Beziehungen zwischen Unternehmen und ihren Lieferanten ausnutzen und oft monatelang unentdeckt bleiben.

Regierungen und Aufsichtsbehörden ergreifen Maßnahmen. Im Jahr 2024 wurden in den USA und der Europäischen Union neue Richtlinien für die Lieferkettensicherheit eingeführt, die die Notwendigkeit von Transparenz und Rechenschaftspflicht betonen. Doch Compliance allein wird nicht ausreichen, um Angreifer zu stoppen, die ihre Methoden ständig verfeinern.

Matti Pearce, Vizepräsident für Informationssicherheit, Risiko und Compliance bei Absolute Security, erklärt: „CISOs benötigen innovative Erkennungs- und Überwachungstechniken, um nicht autorisierte KI-Anwendungen zu entdecken, die im Netzwerkverkehr möglicherweise nicht direkt sichtbar sind. Der Fokus auf Benutzerschulung und die Bereitstellung sicherer, genehmigter KI-Werkzeuge wird eine zentrale Strategie zur Risikominderung sein. Der Anstieg der KI-Nutzung übertrifft ihre Sicherheit, was zu KI-gegen-KI-Angriffen führt und eine perfekte Bedrohungsstorm für Unternehmensnutzer schafft.“

„Die Sicherheitsbranche weiß immer noch nicht, wie man KI gut schützt,“ fügt Pearce hinzu. „Menschliches Versagen, nicht böswillige Gegner, wird der Grund für diesen erwarteten Konflikt sein. Mit zunehmender KI-Adoption können wir mit KI-Vergiftung in der bereits anfälligen Lieferkette rechnen. Ein kritischer KI-Fehler könnte der Einstiegspunkt für einen neuen und neuartigen Angriff sein, der unentdeckt bleibt und erhebliche wirtschaftliche Störungen verursacht.“

Was Organisationen tun können

- Gründliche Sicherheitsprüfungen aller Drittanbieter durchführen.

- Zero-Trust-Prinzipien implementieren, um die Auswirkungen kompromittierter Partner zu begrenzen.

- Bedrohungsinformationen nutzen, um Lieferkettenschwachstellen proaktiv zu erkennen und darauf zu reagieren.

Die Sicherheit Ihrer Lieferkette ist nur so stark wie ihr schwächstes Glied.

Der Kompetenzmangel im Cybersicherheitsarbeitsmarkt wird sich verschärfen

Die Cybersicherheitsbranche kämpft mit einem erheblichen Fachkräftemangel. Ein Bericht von ISC² zeigt, dass 2024 weltweit über 3,4 Millionen Cybersicherheitsstellen unbesetzt waren, eine Zahl, die 2025 voraussichtlich wachsen wird. Dieser Arbeitskräftemangel stellt eine große Herausforderung dar, da die Nachfrage nach qualifizierten Fachkräften weiter steigt.

Es geht nicht nur um Zahlen; es geht um spezialisierte Fähigkeiten. Viele Organisationen haben Schwierigkeiten, Mitarbeiter zu finden, die in Bedrohungsanalyse, KI-gestützter Verteidigung und Cloud-Sicherheit kompetent sind. Überlastete Teams sind einem erhöhten Burnout-Risiko ausgesetzt, was zu höheren Fluktuationsraten führt und das Problem verschlimmert.

Dick O'Brien bemerkt: „Ein Machtwechsel ist in der kriminellen Unterwelt im Gange, der menschliche Lösungen erfordert. Historisch gesehen standen Betreiber großer Ransomware-Familien an der Spitze der Cyberkriminalitätsnahrungskette. Sie haben ihre Geschäfte nach dem Ransomware-as-a-Service-Modell (RaaS) franchisiert, bei dem ‚Affiliate‘-Angreifer ihre Werkzeuge und Infrastruktur gegen einen Anteil der Lösegeldzahlungen gemietet haben. Doch diese Modell hatte die unbeabsichtigte Konsequenz, mehr Macht in die Hände der Affiliates zu legen, die schnell zu konkurrierenden Operationen wechseln können, wenn eine geschlossen wird. Ransomware-Operationen konkurrieren nun untereinander um Affiliates und bieten immer bessere Konditionen für ihr Geschäft.“

Um diese Krise zu bewältigen, erkunden Organisationen kreative Lösungen. Weiterbildungsprogramme und interne Schulungsinitiativen helfen bestehenden Mitarbeitern, in Cybersicherheitsrollen zu wechseln. Zudem übernehmen Automatisierung und KI repetitive Aufgaben, sodass menschliche Analysten sich auf strategische Entscheidungsfindung konzentrieren können.

Was Organisationen tun können

- In Schulungs- und Mentoringprogramme investieren, um interne Talente zu entwickeln.

- Mit Universitäten und Coding-Bootcamps zusammenarbeiten, um einen Pool qualifizierter Arbeitskräfte aufzubauen.

- Vielfaltsinitiativen fördern, um Kandidaten aus unterrepräsentierten Gruppen anzuziehen.

Die Schließung der Kompetenzlücke in der Cybersicherheit ist nicht nur eine Herausforderung für die Branche – es ist ein gesellschaftliches Gebot.

Was diese Prognosen für 2025 bedeuten

Die Cybersicherheitsherausforderungen, die 2025 bevorstehen, sind gewaltig, aber nicht unüberwindbar. Organisationen können ihre Verteidigung gegen innovative Cyberbedrohungen mit einem mehrschichtigen Ansatz stärken, der technologische Lösungen mit menschlicher Expertise kombiniert.

KI-gestützte Abwehrwerkzeuge bieten Echtzeit-Netzwerküberwachung, während eine strikte Segmentierung zwischen OT- und IT-Systemen kritische Infrastruktur schützt. Zero-Trust-Sicherheitsprinzipien und gründliche Lieferantenprüfungen helfen, Lieferkettenschwachstellen zu mindern. Durch Investitionen in Cybersicherheitsschulungsprogramme zur Bekämpfung des Fachkräftemangels können Organisationen menschliche Kreativität nutzen, um Schwachstellen proaktiv anzugehen.

Verwandter Artikel

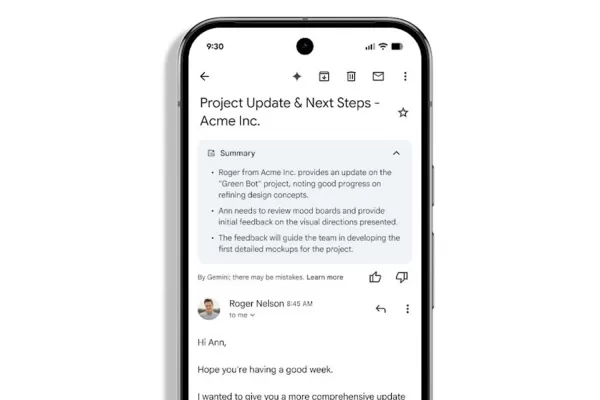

Gmail führt automatische AI-gestützte E-Mail-Zusammenfassungen ein

Gemini-gestützte E-Mail-Zusammenfassungen für Workspace-NutzerGoogle Workspace-Abonnenten werden die erweiterte Rolle von Gemini bei der Verwaltung ihrer Posteingänge bemerken, da Google Mail nun au

Gmail führt automatische AI-gestützte E-Mail-Zusammenfassungen ein

Gemini-gestützte E-Mail-Zusammenfassungen für Workspace-NutzerGoogle Workspace-Abonnenten werden die erweiterte Rolle von Gemini bei der Verwaltung ihrer Posteingänge bemerken, da Google Mail nun au

Erstellen eines KI-gesteuerten Emoji-Zitat-Generators mit Next.js und Gemini API

Erstellen eines KI-gesteuerten Emoji-Zitat-Generators mit Next.jsDieses praktische Tutorial führt durch die Erstellung eines ansprechenden Social Media Tools, das Webentwicklung mit künstlicher Intell

Erstellen eines KI-gesteuerten Emoji-Zitat-Generators mit Next.js und Gemini API

Erstellen eines KI-gesteuerten Emoji-Zitat-Generators mit Next.jsDieses praktische Tutorial führt durch die Erstellung eines ansprechenden Social Media Tools, das Webentwicklung mit künstlicher Intell

Die kommende Welle der KI: Wie Künstliche Intelligenz die Menschheit verändern wird

Wir befinden uns an einem historischen Wendepunkt, an dem sich die künstliche Intelligenz von einer neuen Technologie zu einer grundlegenden Kraft entwickelt. Mustafa Suleymans "The Coming Wave" biete

Kommentare (9)

0/200

Die kommende Welle der KI: Wie Künstliche Intelligenz die Menschheit verändern wird

Wir befinden uns an einem historischen Wendepunkt, an dem sich die künstliche Intelligenz von einer neuen Technologie zu einer grundlegenden Kraft entwickelt. Mustafa Suleymans "The Coming Wave" biete

Kommentare (9)

0/200

![TimothyTaylor]() TimothyTaylor

TimothyTaylor

23. September 2025 14:30:36 MESZ

23. September 2025 14:30:36 MESZ

Хорошо, что теперь и защитники могут использовать ИИ! Но мне все равно страшно представить, что произойдет, когда хакеры найдут лазейки в защитных алгоритмах... Может, вообще пора отключать интернет в 2025? 😅

0

0

![DouglasMartin]() DouglasMartin

DouglasMartin

24. August 2025 13:01:16 MESZ

24. August 2025 13:01:16 MESZ

AI in cybersecurity sounds like a double-edged sword! Super cool how it can bolster defenses, but it’s wild to think it’s also arming cybercriminals. 😬 Are we ready for this tech arms race?

0

0

![WalterBaker]() WalterBaker

WalterBaker

9. August 2025 05:00:59 MESZ

9. August 2025 05:00:59 MESZ

AI in cybersecurity sounds like a double-edged sword! Super cool how it can spot threats faster, but kinda scary that cybercriminals are getting a tech boost too. 😬 What's next, AI hackers outsmarting AI defenders?

0

0

![RalphGonzález]() RalphGonzález

RalphGonzález

28. Juli 2025 03:20:21 MESZ

28. Juli 2025 03:20:21 MESZ

AI in cybersecurity sounds like a double-edged sword! It's cool how it can spot threats faster, but hackers using AI to craft sneaky attacks? That’s scary stuff. 😬 I wonder if we’ll ever outsmart the bad guys or just keep playing catch-up.

0

0

![JoseMartínez]() JoseMartínez

JoseMartínez

26. April 2025 13:09:38 MESZ

26. April 2025 13:09:38 MESZ

Báo cáo về an ninh mạng với AI này thật sự mở mắt! Nó cho thấy AI có thể là con dao hai lưỡi, thúc đẩy cả phòng thủ và tội phạm. Những hiểu biết về các cuộc tấn công được tài trợ bởi nhà nước đặc biệt đáng sợ. Chắc chắn là một bài đọc bắt buộc cho bất kỳ ai trong lĩnh vực này! 😱

0

0

![AlbertRamirez]() AlbertRamirez

AlbertRamirez

26. April 2025 13:09:38 MESZ

26. April 2025 13:09:38 MESZ

यह AI साइबर सुरक्षा रिपोर्ट आँखें खोलने वाली है! यह दिखाती है कि AI दोनों तरफ की तलवार है, जो रक्षा और अपराध दोनों को बढ़ावा देती है। राज्य-प्रायोजित हमलों पर अंतर्दृष्टि विशेष रूप से भयानक है। इस क्षेत्र में किसी के लिए भी पढ़ना जरूरी है! 😱

0

0

Die Cybersicherheitslandschaft im Jahr 2024 wurde von schweren Ransomware-Angriffen, KI-gesteuerter sozialer Manipulation und staatlich geförderten Cyberoperationen erschüttert, die Schäden in Milliardenhöhe verursachten. Mit dem Eintritt in das Jahr 2025 bereitet die Mischung aus KI-Fortschritten, geopolitischen Spannungen und immer komplexeren Angriffsflächen die Bühne für eine noch anspruchsvollere Cybersicherheitsumgebung.

Sicherheitsexperten bereiten sich auf das bisher schwierigste Jahr in der Cyberabwehr vor, da Angreifer fortschrittlichere Werkzeuge und Taktiken einsetzen. Basierend auf aktuellen Bedrohungsanalysen und neuen Angriffstrends sind hier fünf zentrale Cybersicherheitsprognosen, die 2025 prägen werden:

Ransomware entwickelt sich zu Datenzerstörung und -manipulation

Ransomware beschränkt sich nicht mehr nur darauf, Daten gegen Lösegeld zu halten; sie wird zu einem Werkzeug für weitreichende Störungen. Diese Angriffe sind ein fester Bestandteil der Bedrohungswelt, wobei Organisationen Millionen ausgeben, um wieder Zugriff auf ihre verschlüsselten Daten zu erhalten. Doch das Spiel ändert sich. Im Jahr 2025 wird erwartet, dass Ransomware-Banden über bloße Verschlüsselung und Diebstahl hinausgehen und die Integrität kritischer Daten selbst gefährden.

Stellen Sie sich Szenarien vor, in denen Angreifer Krankenakten in Krankenhäusern korrumpieren oder Finanzdaten in Banken manipulieren. Die Folgen könnten weit über finanzielle Verluste hinausgehen, Leben gefährden und das Vertrauen in Institutionen untergraben. Dick O'Brien vom Symantec Threat Hunter Team von Broadcom bemerkt: „Die Ransomware-Nutzlasten selbst haben sich nicht stark verändert. Wir haben einige kleinere Anpassungen und Verbesserungen gesehen. Allerdings gab es echte Innovationen in der Ransomware-Angriffskette. Ein durchschnittlicher, erfolgreicher Ransomware-Angriff ist ein komplexer, mehrstufiger Prozess, der eine Vielzahl von Werkzeugen und erhebliche manuelle Arbeit der Angreifer erfordert.“

O'Brien weist darauf hin, dass die Veränderung durch sich entwickelnde Werkzeuge und Taktiken angetrieben wird. „Der Haupttrend war die Abkehr von Malware. Die meisten Werkzeuge, die Angreifer heute verwenden, sind legitime Software. In vielen Angriffen ist die einzige Malware, die wir sehen, die Ransomware selbst, die erst im letzten Moment eingeführt und ausgeführt wird.“

Jüngste Studien der Cybersecurity and Infrastructure Security Agency (CISA) unterstreichen die wachsende Raffinesse der Ransomware-Betreiber, die nun KI und Automatisierung nutzen, um schnellere, gezieltere Angriffe auszuführen.

Was Organisationen tun können

- Fortgeschrittene Backup- und Disaster-Recovery-Strategien implementieren.

- Datenintegritätsprüfungen priorisieren, um Manipulationen zu erkennen.

- In Endpunkt-Erkennungs- und Reaktionswerkzeuge (EDR) investieren, um Bedrohungen schnell zu identifizieren und zu isolieren.

KI-gestützte Angriffe werden menschliche Abwehrmechanismen übertreffen

KI transformiert Industrien, und Cyberkriminalität ist keine Ausnahme. Im Jahr 2025 werden Angreifer KI nutzen, um hochgezielte Phishing-Kampagnen zu starten, fortschrittliche Malware zu entwickeln und Systemlücken in atemberaubendem Tempo zu identifizieren. Diese KI-gesteuerten Angriffe werden selbst die ausgeklügeltsten Cybersicherheitsteams auf die Probe stellen, da das schiere Volumen und die Komplexität der Bedrohungen die Möglichkeiten manueller Abwehrmechanismen übersteigen.

Ein Paradebeispiel ist die Nutzung generativer KI zur Erstellung von Deepfake-Audio und -Video, die Identitätsverifizierungssysteme täuschen oder Fehlinformationen verbreiten können. Im letzten Jahr zeigten mehrere prominente Fälle, wie überzeugend Deepfake-Technologie sein kann, was auf ihr Missbrauchspotenzial bei Cyberangriffen hinweist.

Alex Cox vom Informationssicherheitsteam von LastPass kommentiert: „Die Cyberkriminellen-Community ist opportunistisch und unternehmerisch und übernimmt schnell neue Technologien. Die Nutzung von Deepfakes, künstlicher Intelligenz und großen Sprachmodellen (LLMs) ist der nächste Schritt in dieser Entwicklung. Angreifer zielen darauf ab, in den Anfangsphasen des Angriffs durch soziale Manipulation Vertrauen zu den Opfern aufzubauen, oft indem sie Entscheidungsträger innerhalb der Zielorganisation imitieren.“

Die Gefahr von KI-gestützten Angriffen liegt in ihrer Skalierbarkeit. Ein Angreifer kann eine KI programmieren, um in Minuten schwache Passwörter in Tausenden von Konten zu knacken oder ein gesamtes Unternehmensnetzwerk viel schneller nach Schwachstellen zu durchsuchen, als es ein Mensch könnte.

Was Organisationen tun können

- KI-gestützte Abwehrwerkzeuge für Echtzeit-Netzwerküberwachung einsetzen.

- Mitarbeiter schulen, um ausgeklügelte, KI-generierte Phishing-Versuche zu erkennen.

- Mit Branchenpartnern zusammenarbeiten, um Informationen über neue KI-gestützte Bedrohungen auszutauschen.

Das Katz-und-Maus-Spiel der Cybersicherheit tritt in eine neue, beschleunigte Phase ein, in der KI das primäre Werkzeug für Angreifer und Verteidiger ist.

Kritische Infrastruktur wird ein Hauptziel sein

Im Jahr 2024 machten Angriffe auf kritische Infrastruktur Schlagzeilen, von europäischen Stromnetzen bis hin zu US-Wassersystemen. Dieser Trend wird sich 2025 voraussichtlich verstärken, wobei Nationalstaaten und Cyberkriminelle darauf abzielen, die Systeme zu stören, auf die Gesellschaften am meisten angewiesen sind. Diese Angriffe zielen darauf ab, mit minimalem Aufwand maximales Chaos zu verursachen und werden zunehmend als Waffen in geopolitischen Konflikten eingesetzt.

Die Verwundbarkeit kritischer Infrastruktur wird durch veraltete Systeme und fragmentierte Sicherheitsprotokolle verschärft. Viele Stromnetze sind beispielsweise immer noch auf veraltete Technologien angewiesen, die nicht darauf ausgelegt sind, moderne Cyberangriffe abzuwehren. Die zunehmende Vernetzung von Betriebstechnologie (OT) und Informationstechnologie (IT) eröffnet ebenfalls neue Schwachstellen.

Ian Bramson, Vizepräsident für globale industrielle Cybersicherheit bei Black & Veatch, warnt: „Viele Wasserunternehmen und Versorgungsunternehmen fehlen die Grundlagen in ihren industriellen Cyberprogrammen. Sie haben keine Sichtbarkeit in ihre OT-Netzwerke oder die Kontrolle, die benötigt wird, um Angriffe zu verhindern, zu erkennen oder darauf zu reagieren.“

Bramson betont die Notwendigkeit, industrielle Cyberangriffe als Sicherheitsproblem zu behandeln. „Virtuelle Angriffe auf diese Systeme können erhebliche physische Auswirkungen in der realen Welt haben. Cyber als Sicherheitsproblem zu betrachten, erzwingt Maßnahmen und priorisiert Ressourcen. Alle Versorgungsunternehmen nehmen Sicherheit ernst, und dies auf Cyber auszuweiten, gibt ihm die nötige Priorität. Es geht um das öffentliche Wohl und die Sicherheit der Mitarbeiter, was OT für Wasserwerke missionskritisch macht.“

Was Organisationen tun können

- Mit Regierungsbehörden wie CISA zusammenarbeiten, um Schwachstellen zu identifizieren und zu beheben.

- OT- und IT-Netzwerke segmentieren, um die Auswirkungen von Sicherheitsverletzungen zu begrenzen.

- In kontinuierliche Überwachung und Echtzeit-Bedrohungserkennung für kritische Systeme investieren.

Der Schutz kritischer Infrastruktur ist nicht nur eine Frage der Cybersicherheit – es ist eine Angelegenheit der nationalen Sicherheit.

Lieferkettenangriffe werden eskalieren

Die vernetzte Natur des globalen Geschäfts hat einen Nährboden für Lieferkettenangriffe geschaffen. Diese Angriffe nutzen Schwachstellen bei Drittanbietern aus, um über einen einzigen Einstiegspunkt mehrere Organisationen zu infiltrieren. Im Jahr 2025 prognostizieren Experten, dass diese Angriffe häufiger und raffinierter werden.

Der SolarWinds-Cyberangriff ist ein markantes Beispiel, das Tausende von Organisationen durch die Kompromittierung eines weit verbreiteten Softwareanbieters gefährdete. Ähnlich zeigte der Kaseya-Ransomware-Angriff, wie kleine Anbieter als Zugangstore zu größeren Unternehmen dienen können. Lieferkettenangriffe sind besonders heimtückisch, weil sie vertrauensvolle Beziehungen zwischen Unternehmen und ihren Lieferanten ausnutzen und oft monatelang unentdeckt bleiben.

Regierungen und Aufsichtsbehörden ergreifen Maßnahmen. Im Jahr 2024 wurden in den USA und der Europäischen Union neue Richtlinien für die Lieferkettensicherheit eingeführt, die die Notwendigkeit von Transparenz und Rechenschaftspflicht betonen. Doch Compliance allein wird nicht ausreichen, um Angreifer zu stoppen, die ihre Methoden ständig verfeinern.

Matti Pearce, Vizepräsident für Informationssicherheit, Risiko und Compliance bei Absolute Security, erklärt: „CISOs benötigen innovative Erkennungs- und Überwachungstechniken, um nicht autorisierte KI-Anwendungen zu entdecken, die im Netzwerkverkehr möglicherweise nicht direkt sichtbar sind. Der Fokus auf Benutzerschulung und die Bereitstellung sicherer, genehmigter KI-Werkzeuge wird eine zentrale Strategie zur Risikominderung sein. Der Anstieg der KI-Nutzung übertrifft ihre Sicherheit, was zu KI-gegen-KI-Angriffen führt und eine perfekte Bedrohungsstorm für Unternehmensnutzer schafft.“

„Die Sicherheitsbranche weiß immer noch nicht, wie man KI gut schützt,“ fügt Pearce hinzu. „Menschliches Versagen, nicht böswillige Gegner, wird der Grund für diesen erwarteten Konflikt sein. Mit zunehmender KI-Adoption können wir mit KI-Vergiftung in der bereits anfälligen Lieferkette rechnen. Ein kritischer KI-Fehler könnte der Einstiegspunkt für einen neuen und neuartigen Angriff sein, der unentdeckt bleibt und erhebliche wirtschaftliche Störungen verursacht.“

Was Organisationen tun können

- Gründliche Sicherheitsprüfungen aller Drittanbieter durchführen.

- Zero-Trust-Prinzipien implementieren, um die Auswirkungen kompromittierter Partner zu begrenzen.

- Bedrohungsinformationen nutzen, um Lieferkettenschwachstellen proaktiv zu erkennen und darauf zu reagieren.

Die Sicherheit Ihrer Lieferkette ist nur so stark wie ihr schwächstes Glied.

Der Kompetenzmangel im Cybersicherheitsarbeitsmarkt wird sich verschärfen

Die Cybersicherheitsbranche kämpft mit einem erheblichen Fachkräftemangel. Ein Bericht von ISC² zeigt, dass 2024 weltweit über 3,4 Millionen Cybersicherheitsstellen unbesetzt waren, eine Zahl, die 2025 voraussichtlich wachsen wird. Dieser Arbeitskräftemangel stellt eine große Herausforderung dar, da die Nachfrage nach qualifizierten Fachkräften weiter steigt.

Es geht nicht nur um Zahlen; es geht um spezialisierte Fähigkeiten. Viele Organisationen haben Schwierigkeiten, Mitarbeiter zu finden, die in Bedrohungsanalyse, KI-gestützter Verteidigung und Cloud-Sicherheit kompetent sind. Überlastete Teams sind einem erhöhten Burnout-Risiko ausgesetzt, was zu höheren Fluktuationsraten führt und das Problem verschlimmert.

Dick O'Brien bemerkt: „Ein Machtwechsel ist in der kriminellen Unterwelt im Gange, der menschliche Lösungen erfordert. Historisch gesehen standen Betreiber großer Ransomware-Familien an der Spitze der Cyberkriminalitätsnahrungskette. Sie haben ihre Geschäfte nach dem Ransomware-as-a-Service-Modell (RaaS) franchisiert, bei dem ‚Affiliate‘-Angreifer ihre Werkzeuge und Infrastruktur gegen einen Anteil der Lösegeldzahlungen gemietet haben. Doch diese Modell hatte die unbeabsichtigte Konsequenz, mehr Macht in die Hände der Affiliates zu legen, die schnell zu konkurrierenden Operationen wechseln können, wenn eine geschlossen wird. Ransomware-Operationen konkurrieren nun untereinander um Affiliates und bieten immer bessere Konditionen für ihr Geschäft.“

Um diese Krise zu bewältigen, erkunden Organisationen kreative Lösungen. Weiterbildungsprogramme und interne Schulungsinitiativen helfen bestehenden Mitarbeitern, in Cybersicherheitsrollen zu wechseln. Zudem übernehmen Automatisierung und KI repetitive Aufgaben, sodass menschliche Analysten sich auf strategische Entscheidungsfindung konzentrieren können.

Was Organisationen tun können

- In Schulungs- und Mentoringprogramme investieren, um interne Talente zu entwickeln.

- Mit Universitäten und Coding-Bootcamps zusammenarbeiten, um einen Pool qualifizierter Arbeitskräfte aufzubauen.

- Vielfaltsinitiativen fördern, um Kandidaten aus unterrepräsentierten Gruppen anzuziehen.

Die Schließung der Kompetenzlücke in der Cybersicherheit ist nicht nur eine Herausforderung für die Branche – es ist ein gesellschaftliches Gebot.

Was diese Prognosen für 2025 bedeuten

Die Cybersicherheitsherausforderungen, die 2025 bevorstehen, sind gewaltig, aber nicht unüberwindbar. Organisationen können ihre Verteidigung gegen innovative Cyberbedrohungen mit einem mehrschichtigen Ansatz stärken, der technologische Lösungen mit menschlicher Expertise kombiniert.

KI-gestützte Abwehrwerkzeuge bieten Echtzeit-Netzwerküberwachung, während eine strikte Segmentierung zwischen OT- und IT-Systemen kritische Infrastruktur schützt. Zero-Trust-Sicherheitsprinzipien und gründliche Lieferantenprüfungen helfen, Lieferkettenschwachstellen zu mindern. Durch Investitionen in Cybersicherheitsschulungsprogramme zur Bekämpfung des Fachkräftemangels können Organisationen menschliche Kreativität nutzen, um Schwachstellen proaktiv anzugehen.

Gmail führt automatische AI-gestützte E-Mail-Zusammenfassungen ein

Gemini-gestützte E-Mail-Zusammenfassungen für Workspace-NutzerGoogle Workspace-Abonnenten werden die erweiterte Rolle von Gemini bei der Verwaltung ihrer Posteingänge bemerken, da Google Mail nun au

Gmail führt automatische AI-gestützte E-Mail-Zusammenfassungen ein

Gemini-gestützte E-Mail-Zusammenfassungen für Workspace-NutzerGoogle Workspace-Abonnenten werden die erweiterte Rolle von Gemini bei der Verwaltung ihrer Posteingänge bemerken, da Google Mail nun au

Erstellen eines KI-gesteuerten Emoji-Zitat-Generators mit Next.js und Gemini API

Erstellen eines KI-gesteuerten Emoji-Zitat-Generators mit Next.jsDieses praktische Tutorial führt durch die Erstellung eines ansprechenden Social Media Tools, das Webentwicklung mit künstlicher Intell

Erstellen eines KI-gesteuerten Emoji-Zitat-Generators mit Next.js und Gemini API

Erstellen eines KI-gesteuerten Emoji-Zitat-Generators mit Next.jsDieses praktische Tutorial führt durch die Erstellung eines ansprechenden Social Media Tools, das Webentwicklung mit künstlicher Intell

Die kommende Welle der KI: Wie Künstliche Intelligenz die Menschheit verändern wird

Wir befinden uns an einem historischen Wendepunkt, an dem sich die künstliche Intelligenz von einer neuen Technologie zu einer grundlegenden Kraft entwickelt. Mustafa Suleymans "The Coming Wave" biete

Die kommende Welle der KI: Wie Künstliche Intelligenz die Menschheit verändern wird

Wir befinden uns an einem historischen Wendepunkt, an dem sich die künstliche Intelligenz von einer neuen Technologie zu einer grundlegenden Kraft entwickelt. Mustafa Suleymans "The Coming Wave" biete

23. September 2025 14:30:36 MESZ

23. September 2025 14:30:36 MESZ

Хорошо, что теперь и защитники могут использовать ИИ! Но мне все равно страшно представить, что произойдет, когда хакеры найдут лазейки в защитных алгоритмах... Может, вообще пора отключать интернет в 2025? 😅

0

0

24. August 2025 13:01:16 MESZ

24. August 2025 13:01:16 MESZ

AI in cybersecurity sounds like a double-edged sword! Super cool how it can bolster defenses, but it’s wild to think it’s also arming cybercriminals. 😬 Are we ready for this tech arms race?

0

0

9. August 2025 05:00:59 MESZ

9. August 2025 05:00:59 MESZ

AI in cybersecurity sounds like a double-edged sword! Super cool how it can spot threats faster, but kinda scary that cybercriminals are getting a tech boost too. 😬 What's next, AI hackers outsmarting AI defenders?

0

0

28. Juli 2025 03:20:21 MESZ

28. Juli 2025 03:20:21 MESZ

AI in cybersecurity sounds like a double-edged sword! It's cool how it can spot threats faster, but hackers using AI to craft sneaky attacks? That’s scary stuff. 😬 I wonder if we’ll ever outsmart the bad guys or just keep playing catch-up.

0

0

26. April 2025 13:09:38 MESZ

26. April 2025 13:09:38 MESZ

Báo cáo về an ninh mạng với AI này thật sự mở mắt! Nó cho thấy AI có thể là con dao hai lưỡi, thúc đẩy cả phòng thủ và tội phạm. Những hiểu biết về các cuộc tấn công được tài trợ bởi nhà nước đặc biệt đáng sợ. Chắc chắn là một bài đọc bắt buộc cho bất kỳ ai trong lĩnh vực này! 😱

0

0

26. April 2025 13:09:38 MESZ

26. April 2025 13:09:38 MESZ

यह AI साइबर सुरक्षा रिपोर्ट आँखें खोलने वाली है! यह दिखाती है कि AI दोनों तरफ की तलवार है, जो रक्षा और अपराध दोनों को बढ़ावा देती है। राज्य-प्रायोजित हमलों पर अंतर्दृष्टि विशेष रूप से भयानक है। इस क्षेत्र में किसी के लिए भी पढ़ना जरूरी है! 😱

0

0