Как ИИ будет трансформировать кибербезопасность в 2025 году - и перегружать киберпреступность

Ландшафт кибербезопасности в 2024 году был потрясен серьезными атаками вымогателей, социальной инженерией на основе ИИ и кибероперациями, поддерживаемыми государствами, которые нанесли ущерб на миллиарды. Вступая в 2025 год, сочетание достижений ИИ, геополитической напряженности и все более сложных поверхностей атак создает условия для еще более сложной среды кибербезопасности.

Эксперты по безопасности готовятся к тому, что может стать самым трудным годом в области киберзащиты, поскольку злоумышленники используют более продвинутые инструменты и тактики. Основываясь на текущей разведке угроз и новых тенденциях атак, вот пять ключевых прогнозов в области кибербезопасности, которые, вероятно, определят 2025 год:

Вымогатели эволюционируют в разрушение и манипуляцию данными

Вымогатели больше не только удерживают данные ради выкупа; они превращаются в инструмент широкомасштабного разрушения. Эти атаки стали основой в мире киберугроз, когда организации тратят миллионы, чтобы вернуть доступ к зашифрованным данным. Но игра меняется. В 2025 году банды вымогателей, как ожидается, пойдут дальше простого шифрования и кражи, стремясь подорвать целостность критически важных данных.

Представьте себе сценарии, в которых злоумышленники искажают медицинские записи в больницах или манипулируют финансовыми данными в банках. Последствия могут выйти далеко за рамки финансовых потерь, угрожая жизням и подрывая доверие к институтам. Дик О'Брайен из команды Symantec Threat Hunter Team от Broadcom отмечает: «Сами полезные нагрузки вымогателей не сильно изменились. Мы видели некоторые незначительные улучшения. Однако настоящие инновации произошли в цепочке атак вымогателей. Средняя успешная атака вымогателей — это сложный многоэтапный процесс, включающий широкий спектр инструментов и значительную ручную работу злоумышленников».

О'Брайен указывает, что изменения обусловлены эволюцией инструментов и тактик. «Основная тенденция заключается в уходе от вредоносного ПО. Большинство инструментов, используемых злоумышленниками сегодня, являются легитимным программным обеспечением. Во многих атаках единственным вредоносным ПО, которое мы видим, является сам вымогатель, внедренный и запущенный в последнюю минуту».

Недавние исследования Агентства по кибербезопасности и безопасности инфраструктуры (CISA) подчеркивают растущую изощренность операторов вымогателей, которые теперь используют ИИ и автоматизацию для более быстрых и целенаправленных атак.

Что могут сделать организации

- Внедрить передовые стратегии резервного копирования и восстановления после сбоев.

- Приоритизировать проверки целостности данных для выявления любых вмешательств.

- Инвестировать в инструменты обнаружения и реагирования на конечных устройствах (EDR) для быстрого выявления и изоляции угроз.

Атаки на основе ИИ превзойдут человеческие защиты

ИИ трансформирует отрасли, и киберпреступность не является исключением. В 2025 году злоумышленники будут использовать ИИ для проведения высокоточных фишинговых кампаний, разработки продвинутого вредоносного ПО и выявления уязвимостей в системах с невероятной скоростью. Эти атаки на основе ИИ испытают даже самые сложные команды кибербезопасности, поскольку объем и сложность угроз превысят возможности ручной защиты.

Ярким примером является использование генеративного ИИ для создания дипфейк-аудио и видео, которые могут обмануть системы проверки личности или распространять дезинформацию. В прошлом году было несколько громких случаев, когда технология дипфейков оказалась пугающе убедительной, намекая на ее потенциал для злоупотребления в кибератаках.

Алекс Кокс из команды информационной безопасности LastPass комментирует: «Сообщество киберпреступников отличается оппортунизмом и предпринимательским духом, быстро осваивая новые технологии. Использование дипфейков, искусственного интеллекта и больших языковых моделей (LLM) — следующий шаг в этой эволюции. Злоумышленники стремятся установить доверие с жертвами на начальных этапах атаки через социальную инженерию, часто выдавая себя за лиц, принимающих решения в целевой организации».

Опасность атак на основе ИИ заключается в их масштабируемости. Злоумышленник может запрограммировать ИИ на взлом слабых паролей на тысячах учетных записей за минуты или сканирование всей корпоративной сети на уязвимости намного быстрее, чем человек.

Что могут сделать организации

- Внедрить защитные инструменты на основе ИИ для мониторинга сети в реальном времени.

- Обучить сотрудников распознавать сложные фишинговые попытки, созданные ИИ.

- Сотрудничать с партнерами по отрасли для обмена разведданными о новых угрозах на основе ИИ.

Игра в кошки-мышки в кибербезопасности вступает в новую, ускоренную фазу, где ИИ является основным инструментом как для злоумышленников, так и для защитников.

Критическая инфраструктура станет главной целью

В 2024 году атаки на критическую инфраструктуру попали в заголовки, от европейских энергосетей до водных систем США. Ожидается, что эта тенденция усилится в 2025 году, когда государства и киберпреступники сосредоточатся на нарушении работы систем, от которых больше всего зависит общество. Эти атаки стремятся вызвать максимальный хаос при минимальных усилиях и все чаще используются как оружие в геополитических конфликтах.

Уязвимость критической инфраструктуры усугубляется устаревшими системами и фрагментированными протоколами безопасности. Например, многие энергосети все еще зависят от устаревших технологий, не предназначенных для отражения современных кибератак. Увеличивающаяся взаимосвязь операционных технологий (OT) и информационных технологий (IT) также открывает новые уязвимости.

Иэн Брэмсон, вице-президент по глобальной промышленной кибербезопасности в Black & Veatch, предупреждает: «Многие водные компании и коммунальные службы не имеют базовых элементов в своих программах промышленной кибербезопасности. Они не установили видимость своих сетей OT или контроль, необходимый для предотвращения, обнаружения или реагирования на атаки».

Брэмсон подчеркивает необходимость рассматривать промышленную кибербезопасность как вопрос безопасности. «Виртуальные атаки на эти системы могут иметь значительные физические последствия в реальном мире. Сделав кибербезопасность вопросом безопасности, мы обязываем действовать и приоритизировать ресурсы. Все коммунальные службы серьезно относятся к безопасности, и расширение этого на кибербезопасность придает ей необходимый приоритет. Это касается общественного благосостояния и безопасности сотрудников, что делает OT критически важной для водных коммунальных служб».

Что могут сделать организации

- Сотрудничать с государственными агентствами, такими как CISA, для выявления и устранения уязвимостей.

- Сегментировать сети OT и IT для ограничения последствий утечек.

- Инвестировать в непрерывный мониторинг и обнаружение угроз в реальном времени для критических систем.

Защита критической инфраструктуры — это не только вопрос кибербезопасности, но и национальной безопасности.

Атаки на цепочку поставок будут усиливаться

Взаимосвязанная природа глобального бизнеса создала благоприятную почву для атак на цепочку поставок. Эти нарушения используют уязвимости сторонних поставщиков, позволяя злоумышленникам проникать в несколько организаций через одну точку входа. В 2025 году эксперты прогнозируют, что эти атаки станут более частыми и изощренными.

Кибератака на SolarWinds — яркий пример, скомпрометировавший тысячи организаций, нацеленных на широко используемого поставщика программного обеспечения. Аналогично, атака вымогателей на Kaseya показала, как мелкие поставщики могут служить воротами для крупных предприятий. Атаки на цепочку поставок особенно коварны, поскольку используют доверительные отношения между компаниями и их поставщиками, часто оставаясь незамеченными месяцами.

Правительства и регулирующие органы предпринимают меры. В 2024 году в США и Европейском союзе были введены новые руководящие принципы по безопасности цепочки поставок, подчеркивающие необходимость прозрачности и подотчетности. Однако соблюдение требований само по себе не сможет остановить злоумышленников, которые постоянно совершенствуют свои методы.

Матти Пирс, вице-президент по информационной безопасности, рискам и соответствию в Absolute Security, объясняет: «Руководителям по информационной безопасности потребуются инновационные методы обнаружения и мониторинга, чтобы выявить несанкционированные приложения ИИ, которые могут не быть напрямую заметны в сетевом трафике. Сосредоточение на обучении пользователей и предоставление безопасных, одобренных инструментов ИИ станет центральной стратегией в снижении этих рисков. Рост использования ИИ опережает его безопасность, что приводит к атакам ИИ на ИИ, создавая идеальный шторм угроз для корпоративных пользователей».

«Индустрия безопасности все еще не знает, как хорошо защитить ИИ», — добавляет Пирс. «Человеческая ошибка, а не злонамеренные противники, станет причиной ожидаемого конфликта. С увеличением внедрения ИИ мы можем ожидать отравления ИИ в уже уязвимой цепочке поставок. Критический дефект ИИ может стать точкой входа для новой и необычной атаки, которая останется незамеченной и вызовет значительные экономические нарушения».

Что могут сделать организации

- Проводить тщательные проверки безопасности всех сторонних поставщиков.

- Внедрить принципы нулевого доверия для ограничения последствий компрометации партнеров.

- Использовать разведку угроз для проактивного выявления и реагирования на уязвимости цепочки поставок.

Безопасность вашей цепочки поставок настолько же прочна, насколько прочна ее слабейшая звено.

Разрыв в навыках кибербезопасности будет расширяться

Индустрия кибербезопасности сталкивается со значительным дефицитом талантов. Отчет ISC² показывает, что в 2024 году глобально не были заполнены более 3,4 миллиона вакансий в области кибербезопасности, и ожидается, что это число вырастет в 2025 году. Этот дефицит рабочей силы представляет серьезную проблему, поскольку спрос на квалифицированных специалистов продолжает расти.

Дело не только в количестве, но и в специализированных навыках. Многие организации испытывают трудности с поиском сотрудников, владеющих разведкой угроз, защитой на основе ИИ и облачной безопасностью. Перегруженные команды сталкиваются с повышенными рисками выгорания, что приводит к более высокой текучести кадров и усугубляет проблему.

Дик О'Брайен отмечает: «Происходит сдвиг в балансе сил в преступном мире, требующий человеческих решений. Исторически операторы крупных семейств вымогателей находились на вершине пищевой цепи киберпреступности. Они франчайзировали свои бизнесы, используя модель вымогателей как услуги (RaaS), где «партнерские» злоумышленники арендовали их инструменты и инфраструктуру в обмен на долю выкупа. Однако непреднамеренным последствием этой модели стало усиление власти партнеров, которые могут быстро перейти к конкурирующим операциям, если одна из них будет закрыта. Операции вымогателей теперь конкурируют друг с другом за партнеров, предлагая все более выгодные условия для их бизнеса».

Чтобы справиться с этим кризисом, организации ищут креативные решения. Программы повышения квалификации и внутренние инициативы по обучению помогают существующим сотрудникам переходить на роли в кибербезопасности. Кроме того, автоматизация и ИИ берут на себя повторяющиеся задачи, позволяя аналитикам-людям сосредоточиться на стратегическом принятии решений.

Что могут сделать организации

- Инвестировать в программы обучения и наставничества для развития внутреннего таланта.

- Сотрудничать с университетами и учебными лагерями по программированию для создания потока квалифицированных работников.

- Поддерживать инициативы по разнообразию для привлечения кандидатов из недопредставленных групп.

Сокращение разрыва в талантах кибербезопасности — это не только вызов индустрии, но и общественная необходимость.

Что означают эти прогнозы для 2025 года

Вызовы кибербезопасности, нависшие над 2025 годом, внушительны, но их преодоление не невозможно. Организации могут укрепить свою защиту от инновационных киберугроз с помощью многоуровневого подхода, сочетающего технологические решения с человеческим опытом.

Защитные инструменты на основе ИИ предлагают наблюдение за сетью в реальном времени, в то время как строгая сегментация между системами OT и IT защищает критическую инфраструктуру. Принципы нулевого доверия и тщательные аудиты поставщиков помогают снизить уязвимости цепочки поставок. Инвестируя в программы обучения кибербезопасности для устранения нехватки талантов, организации могут использовать человеческую изобретательность для проактивного устранения уязвимостей.

Связанная статья

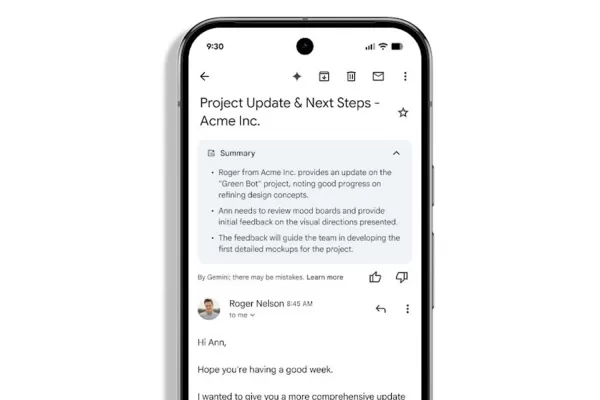

Gmail внедряет автоматическое составление резюме писем с помощью искусственного интеллекта

Резюме электронной почты на основе Gemini-технологии станут доступны пользователям рабочей областиПодписчики Google Workspace заметят, что Gemini стал играть более важную роль в управлении их почтов

Gmail внедряет автоматическое составление резюме писем с помощью искусственного интеллекта

Резюме электронной почты на основе Gemini-технологии станут доступны пользователям рабочей областиПодписчики Google Workspace заметят, что Gemini стал играть более важную роль в управлении их почтов

Создайте генератор цитат Emoji на основе искусственного интеллекта с помощью Next.js и Gemini API

Создайте генератор цитат Emoji на основе искусственного интеллекта с помощью Next.jsВ этом практическом руководстве мы рассмотрим создание увлекательного инструмента для социальных сетей, который соче

Создайте генератор цитат Emoji на основе искусственного интеллекта с помощью Next.js и Gemini API

Создайте генератор цитат Emoji на основе искусственного интеллекта с помощью Next.jsВ этом практическом руководстве мы рассмотрим создание увлекательного инструмента для социальных сетей, который соче

Грядущая волна ИИ: Как искусственный интеллект преобразит человечество

Мы находимся в исторической точке перелома, когда искусственный интеллект превращается из новой технологии в основополагающую силу. Книга Мустафы Сулеймана "Грядущая волна" предлагает как провидческий

Комментарии (9)

Грядущая волна ИИ: Как искусственный интеллект преобразит человечество

Мы находимся в исторической точке перелома, когда искусственный интеллект превращается из новой технологии в основополагающую силу. Книга Мустафы Сулеймана "Грядущая волна" предлагает как провидческий

Комментарии (9)

![TimothyTaylor]() TimothyTaylor

TimothyTaylor

23 сентября 2025 г., 15:30:36 GMT+03:00

23 сентября 2025 г., 15:30:36 GMT+03:00

Хорошо, что теперь и защитники могут использовать ИИ! Но мне все равно страшно представить, что произойдет, когда хакеры найдут лазейки в защитных алгоритмах... Может, вообще пора отключать интернет в 2025? 😅

0

0

![DouglasMartin]() DouglasMartin

DouglasMartin

24 августа 2025 г., 14:01:16 GMT+03:00

24 августа 2025 г., 14:01:16 GMT+03:00

AI in cybersecurity sounds like a double-edged sword! Super cool how it can bolster defenses, but it’s wild to think it’s also arming cybercriminals. 😬 Are we ready for this tech arms race?

0

0

![WalterBaker]() WalterBaker

WalterBaker

9 августа 2025 г., 6:00:59 GMT+03:00

9 августа 2025 г., 6:00:59 GMT+03:00

AI in cybersecurity sounds like a double-edged sword! Super cool how it can spot threats faster, but kinda scary that cybercriminals are getting a tech boost too. 😬 What's next, AI hackers outsmarting AI defenders?

0

0

![RalphGonzález]() RalphGonzález

RalphGonzález

28 июля 2025 г., 4:20:21 GMT+03:00

28 июля 2025 г., 4:20:21 GMT+03:00

AI in cybersecurity sounds like a double-edged sword! It's cool how it can spot threats faster, but hackers using AI to craft sneaky attacks? That’s scary stuff. 😬 I wonder if we’ll ever outsmart the bad guys or just keep playing catch-up.

0

0

![JoseMartínez]() JoseMartínez

JoseMartínez

26 апреля 2025 г., 14:09:38 GMT+03:00

26 апреля 2025 г., 14:09:38 GMT+03:00

Báo cáo về an ninh mạng với AI này thật sự mở mắt! Nó cho thấy AI có thể là con dao hai lưỡi, thúc đẩy cả phòng thủ và tội phạm. Những hiểu biết về các cuộc tấn công được tài trợ bởi nhà nước đặc biệt đáng sợ. Chắc chắn là một bài đọc bắt buộc cho bất kỳ ai trong lĩnh vực này! 😱

0

0

![AlbertRamirez]() AlbertRamirez

AlbertRamirez

26 апреля 2025 г., 14:09:38 GMT+03:00

26 апреля 2025 г., 14:09:38 GMT+03:00

यह AI साइबर सुरक्षा रिपोर्ट आँखें खोलने वाली है! यह दिखाती है कि AI दोनों तरफ की तलवार है, जो रक्षा और अपराध दोनों को बढ़ावा देती है। राज्य-प्रायोजित हमलों पर अंतर्दृष्टि विशेष रूप से भयानक है। इस क्षेत्र में किसी के लिए भी पढ़ना जरूरी है! 😱

0

0

Ландшафт кибербезопасности в 2024 году был потрясен серьезными атаками вымогателей, социальной инженерией на основе ИИ и кибероперациями, поддерживаемыми государствами, которые нанесли ущерб на миллиарды. Вступая в 2025 год, сочетание достижений ИИ, геополитической напряженности и все более сложных поверхностей атак создает условия для еще более сложной среды кибербезопасности.

Эксперты по безопасности готовятся к тому, что может стать самым трудным годом в области киберзащиты, поскольку злоумышленники используют более продвинутые инструменты и тактики. Основываясь на текущей разведке угроз и новых тенденциях атак, вот пять ключевых прогнозов в области кибербезопасности, которые, вероятно, определят 2025 год:

Вымогатели эволюционируют в разрушение и манипуляцию данными

Вымогатели больше не только удерживают данные ради выкупа; они превращаются в инструмент широкомасштабного разрушения. Эти атаки стали основой в мире киберугроз, когда организации тратят миллионы, чтобы вернуть доступ к зашифрованным данным. Но игра меняется. В 2025 году банды вымогателей, как ожидается, пойдут дальше простого шифрования и кражи, стремясь подорвать целостность критически важных данных.

Представьте себе сценарии, в которых злоумышленники искажают медицинские записи в больницах или манипулируют финансовыми данными в банках. Последствия могут выйти далеко за рамки финансовых потерь, угрожая жизням и подрывая доверие к институтам. Дик О'Брайен из команды Symantec Threat Hunter Team от Broadcom отмечает: «Сами полезные нагрузки вымогателей не сильно изменились. Мы видели некоторые незначительные улучшения. Однако настоящие инновации произошли в цепочке атак вымогателей. Средняя успешная атака вымогателей — это сложный многоэтапный процесс, включающий широкий спектр инструментов и значительную ручную работу злоумышленников».

О'Брайен указывает, что изменения обусловлены эволюцией инструментов и тактик. «Основная тенденция заключается в уходе от вредоносного ПО. Большинство инструментов, используемых злоумышленниками сегодня, являются легитимным программным обеспечением. Во многих атаках единственным вредоносным ПО, которое мы видим, является сам вымогатель, внедренный и запущенный в последнюю минуту».

Недавние исследования Агентства по кибербезопасности и безопасности инфраструктуры (CISA) подчеркивают растущую изощренность операторов вымогателей, которые теперь используют ИИ и автоматизацию для более быстрых и целенаправленных атак.

Что могут сделать организации

- Внедрить передовые стратегии резервного копирования и восстановления после сбоев.

- Приоритизировать проверки целостности данных для выявления любых вмешательств.

- Инвестировать в инструменты обнаружения и реагирования на конечных устройствах (EDR) для быстрого выявления и изоляции угроз.

Атаки на основе ИИ превзойдут человеческие защиты

ИИ трансформирует отрасли, и киберпреступность не является исключением. В 2025 году злоумышленники будут использовать ИИ для проведения высокоточных фишинговых кампаний, разработки продвинутого вредоносного ПО и выявления уязвимостей в системах с невероятной скоростью. Эти атаки на основе ИИ испытают даже самые сложные команды кибербезопасности, поскольку объем и сложность угроз превысят возможности ручной защиты.

Ярким примером является использование генеративного ИИ для создания дипфейк-аудио и видео, которые могут обмануть системы проверки личности или распространять дезинформацию. В прошлом году было несколько громких случаев, когда технология дипфейков оказалась пугающе убедительной, намекая на ее потенциал для злоупотребления в кибератаках.

Алекс Кокс из команды информационной безопасности LastPass комментирует: «Сообщество киберпреступников отличается оппортунизмом и предпринимательским духом, быстро осваивая новые технологии. Использование дипфейков, искусственного интеллекта и больших языковых моделей (LLM) — следующий шаг в этой эволюции. Злоумышленники стремятся установить доверие с жертвами на начальных этапах атаки через социальную инженерию, часто выдавая себя за лиц, принимающих решения в целевой организации».

Опасность атак на основе ИИ заключается в их масштабируемости. Злоумышленник может запрограммировать ИИ на взлом слабых паролей на тысячах учетных записей за минуты или сканирование всей корпоративной сети на уязвимости намного быстрее, чем человек.

Что могут сделать организации

- Внедрить защитные инструменты на основе ИИ для мониторинга сети в реальном времени.

- Обучить сотрудников распознавать сложные фишинговые попытки, созданные ИИ.

- Сотрудничать с партнерами по отрасли для обмена разведданными о новых угрозах на основе ИИ.

Игра в кошки-мышки в кибербезопасности вступает в новую, ускоренную фазу, где ИИ является основным инструментом как для злоумышленников, так и для защитников.

Критическая инфраструктура станет главной целью

В 2024 году атаки на критическую инфраструктуру попали в заголовки, от европейских энергосетей до водных систем США. Ожидается, что эта тенденция усилится в 2025 году, когда государства и киберпреступники сосредоточатся на нарушении работы систем, от которых больше всего зависит общество. Эти атаки стремятся вызвать максимальный хаос при минимальных усилиях и все чаще используются как оружие в геополитических конфликтах.

Уязвимость критической инфраструктуры усугубляется устаревшими системами и фрагментированными протоколами безопасности. Например, многие энергосети все еще зависят от устаревших технологий, не предназначенных для отражения современных кибератак. Увеличивающаяся взаимосвязь операционных технологий (OT) и информационных технологий (IT) также открывает новые уязвимости.

Иэн Брэмсон, вице-президент по глобальной промышленной кибербезопасности в Black & Veatch, предупреждает: «Многие водные компании и коммунальные службы не имеют базовых элементов в своих программах промышленной кибербезопасности. Они не установили видимость своих сетей OT или контроль, необходимый для предотвращения, обнаружения или реагирования на атаки».

Брэмсон подчеркивает необходимость рассматривать промышленную кибербезопасность как вопрос безопасности. «Виртуальные атаки на эти системы могут иметь значительные физические последствия в реальном мире. Сделав кибербезопасность вопросом безопасности, мы обязываем действовать и приоритизировать ресурсы. Все коммунальные службы серьезно относятся к безопасности, и расширение этого на кибербезопасность придает ей необходимый приоритет. Это касается общественного благосостояния и безопасности сотрудников, что делает OT критически важной для водных коммунальных служб».

Что могут сделать организации

- Сотрудничать с государственными агентствами, такими как CISA, для выявления и устранения уязвимостей.

- Сегментировать сети OT и IT для ограничения последствий утечек.

- Инвестировать в непрерывный мониторинг и обнаружение угроз в реальном времени для критических систем.

Защита критической инфраструктуры — это не только вопрос кибербезопасности, но и национальной безопасности.

Атаки на цепочку поставок будут усиливаться

Взаимосвязанная природа глобального бизнеса создала благоприятную почву для атак на цепочку поставок. Эти нарушения используют уязвимости сторонних поставщиков, позволяя злоумышленникам проникать в несколько организаций через одну точку входа. В 2025 году эксперты прогнозируют, что эти атаки станут более частыми и изощренными.

Кибератака на SolarWinds — яркий пример, скомпрометировавший тысячи организаций, нацеленных на широко используемого поставщика программного обеспечения. Аналогично, атака вымогателей на Kaseya показала, как мелкие поставщики могут служить воротами для крупных предприятий. Атаки на цепочку поставок особенно коварны, поскольку используют доверительные отношения между компаниями и их поставщиками, часто оставаясь незамеченными месяцами.

Правительства и регулирующие органы предпринимают меры. В 2024 году в США и Европейском союзе были введены новые руководящие принципы по безопасности цепочки поставок, подчеркивающие необходимость прозрачности и подотчетности. Однако соблюдение требований само по себе не сможет остановить злоумышленников, которые постоянно совершенствуют свои методы.

Матти Пирс, вице-президент по информационной безопасности, рискам и соответствию в Absolute Security, объясняет: «Руководителям по информационной безопасности потребуются инновационные методы обнаружения и мониторинга, чтобы выявить несанкционированные приложения ИИ, которые могут не быть напрямую заметны в сетевом трафике. Сосредоточение на обучении пользователей и предоставление безопасных, одобренных инструментов ИИ станет центральной стратегией в снижении этих рисков. Рост использования ИИ опережает его безопасность, что приводит к атакам ИИ на ИИ, создавая идеальный шторм угроз для корпоративных пользователей».

«Индустрия безопасности все еще не знает, как хорошо защитить ИИ», — добавляет Пирс. «Человеческая ошибка, а не злонамеренные противники, станет причиной ожидаемого конфликта. С увеличением внедрения ИИ мы можем ожидать отравления ИИ в уже уязвимой цепочке поставок. Критический дефект ИИ может стать точкой входа для новой и необычной атаки, которая останется незамеченной и вызовет значительные экономические нарушения».

Что могут сделать организации

- Проводить тщательные проверки безопасности всех сторонних поставщиков.

- Внедрить принципы нулевого доверия для ограничения последствий компрометации партнеров.

- Использовать разведку угроз для проактивного выявления и реагирования на уязвимости цепочки поставок.

Безопасность вашей цепочки поставок настолько же прочна, насколько прочна ее слабейшая звено.

Разрыв в навыках кибербезопасности будет расширяться

Индустрия кибербезопасности сталкивается со значительным дефицитом талантов. Отчет ISC² показывает, что в 2024 году глобально не были заполнены более 3,4 миллиона вакансий в области кибербезопасности, и ожидается, что это число вырастет в 2025 году. Этот дефицит рабочей силы представляет серьезную проблему, поскольку спрос на квалифицированных специалистов продолжает расти.

Дело не только в количестве, но и в специализированных навыках. Многие организации испытывают трудности с поиском сотрудников, владеющих разведкой угроз, защитой на основе ИИ и облачной безопасностью. Перегруженные команды сталкиваются с повышенными рисками выгорания, что приводит к более высокой текучести кадров и усугубляет проблему.

Дик О'Брайен отмечает: «Происходит сдвиг в балансе сил в преступном мире, требующий человеческих решений. Исторически операторы крупных семейств вымогателей находились на вершине пищевой цепи киберпреступности. Они франчайзировали свои бизнесы, используя модель вымогателей как услуги (RaaS), где «партнерские» злоумышленники арендовали их инструменты и инфраструктуру в обмен на долю выкупа. Однако непреднамеренным последствием этой модели стало усиление власти партнеров, которые могут быстро перейти к конкурирующим операциям, если одна из них будет закрыта. Операции вымогателей теперь конкурируют друг с другом за партнеров, предлагая все более выгодные условия для их бизнеса».

Чтобы справиться с этим кризисом, организации ищут креативные решения. Программы повышения квалификации и внутренние инициативы по обучению помогают существующим сотрудникам переходить на роли в кибербезопасности. Кроме того, автоматизация и ИИ берут на себя повторяющиеся задачи, позволяя аналитикам-людям сосредоточиться на стратегическом принятии решений.

Что могут сделать организации

- Инвестировать в программы обучения и наставничества для развития внутреннего таланта.

- Сотрудничать с университетами и учебными лагерями по программированию для создания потока квалифицированных работников.

- Поддерживать инициативы по разнообразию для привлечения кандидатов из недопредставленных групп.

Сокращение разрыва в талантах кибербезопасности — это не только вызов индустрии, но и общественная необходимость.

Что означают эти прогнозы для 2025 года

Вызовы кибербезопасности, нависшие над 2025 годом, внушительны, но их преодоление не невозможно. Организации могут укрепить свою защиту от инновационных киберугроз с помощью многоуровневого подхода, сочетающего технологические решения с человеческим опытом.

Защитные инструменты на основе ИИ предлагают наблюдение за сетью в реальном времени, в то время как строгая сегментация между системами OT и IT защищает критическую инфраструктуру. Принципы нулевого доверия и тщательные аудиты поставщиков помогают снизить уязвимости цепочки поставок. Инвестируя в программы обучения кибербезопасности для устранения нехватки талантов, организации могут использовать человеческую изобретательность для проактивного устранения уязвимостей.

Gmail внедряет автоматическое составление резюме писем с помощью искусственного интеллекта

Резюме электронной почты на основе Gemini-технологии станут доступны пользователям рабочей областиПодписчики Google Workspace заметят, что Gemini стал играть более важную роль в управлении их почтов

Gmail внедряет автоматическое составление резюме писем с помощью искусственного интеллекта

Резюме электронной почты на основе Gemini-технологии станут доступны пользователям рабочей областиПодписчики Google Workspace заметят, что Gemini стал играть более важную роль в управлении их почтов

Создайте генератор цитат Emoji на основе искусственного интеллекта с помощью Next.js и Gemini API

Создайте генератор цитат Emoji на основе искусственного интеллекта с помощью Next.jsВ этом практическом руководстве мы рассмотрим создание увлекательного инструмента для социальных сетей, который соче

Создайте генератор цитат Emoji на основе искусственного интеллекта с помощью Next.js и Gemini API

Создайте генератор цитат Emoji на основе искусственного интеллекта с помощью Next.jsВ этом практическом руководстве мы рассмотрим создание увлекательного инструмента для социальных сетей, который соче

Грядущая волна ИИ: Как искусственный интеллект преобразит человечество

Мы находимся в исторической точке перелома, когда искусственный интеллект превращается из новой технологии в основополагающую силу. Книга Мустафы Сулеймана "Грядущая волна" предлагает как провидческий

Грядущая волна ИИ: Как искусственный интеллект преобразит человечество

Мы находимся в исторической точке перелома, когда искусственный интеллект превращается из новой технологии в основополагающую силу. Книга Мустафы Сулеймана "Грядущая волна" предлагает как провидческий

23 сентября 2025 г., 15:30:36 GMT+03:00

23 сентября 2025 г., 15:30:36 GMT+03:00

Хорошо, что теперь и защитники могут использовать ИИ! Но мне все равно страшно представить, что произойдет, когда хакеры найдут лазейки в защитных алгоритмах... Может, вообще пора отключать интернет в 2025? 😅

0

0

24 августа 2025 г., 14:01:16 GMT+03:00

24 августа 2025 г., 14:01:16 GMT+03:00

AI in cybersecurity sounds like a double-edged sword! Super cool how it can bolster defenses, but it’s wild to think it’s also arming cybercriminals. 😬 Are we ready for this tech arms race?

0

0

9 августа 2025 г., 6:00:59 GMT+03:00

9 августа 2025 г., 6:00:59 GMT+03:00

AI in cybersecurity sounds like a double-edged sword! Super cool how it can spot threats faster, but kinda scary that cybercriminals are getting a tech boost too. 😬 What's next, AI hackers outsmarting AI defenders?

0

0

28 июля 2025 г., 4:20:21 GMT+03:00

28 июля 2025 г., 4:20:21 GMT+03:00

AI in cybersecurity sounds like a double-edged sword! It's cool how it can spot threats faster, but hackers using AI to craft sneaky attacks? That’s scary stuff. 😬 I wonder if we’ll ever outsmart the bad guys or just keep playing catch-up.

0

0

26 апреля 2025 г., 14:09:38 GMT+03:00

26 апреля 2025 г., 14:09:38 GMT+03:00

Báo cáo về an ninh mạng với AI này thật sự mở mắt! Nó cho thấy AI có thể là con dao hai lưỡi, thúc đẩy cả phòng thủ và tội phạm. Những hiểu biết về các cuộc tấn công được tài trợ bởi nhà nước đặc biệt đáng sợ. Chắc chắn là một bài đọc bắt buộc cho bất kỳ ai trong lĩnh vực này! 😱

0

0

26 апреля 2025 г., 14:09:38 GMT+03:00

26 апреля 2025 г., 14:09:38 GMT+03:00

यह AI साइबर सुरक्षा रिपोर्ट आँखें खोलने वाली है! यह दिखाती है कि AI दोनों तरफ की तलवार है, जो रक्षा और अपराध दोनों को बढ़ावा देती है। राज्य-प्रायोजित हमलों पर अंतर्दृष्टि विशेष रूप से भयानक है। इस क्षेत्र में किसी के लिए भी पढ़ना जरूरी है! 😱

0

0